Proxmark3客户端(PM3)破解登录验证过程

=================================

前言:论坛有网友说之前9.几版本的软件连接不上了,那得安排下...

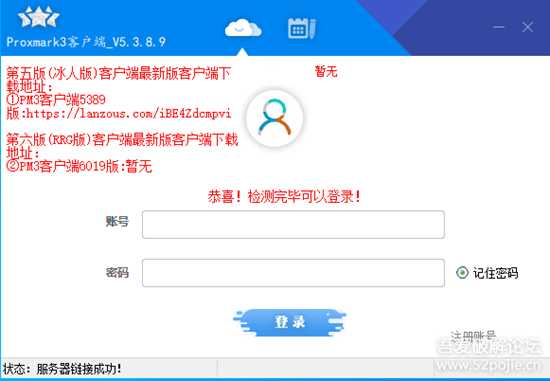

01.png

0X0000001

找到新版PM3的下载连接,南咒云连接: https://lanzouj.com/iBE4Zdcmpvi 下载并解压出来 通过软件分析

发现原IP为117.50.75.158:5600 无法访问,新版软件被改为49.233.32.20:5600,新版客户端版本号为5.3.8.9(上次破解直接把版本号改为9.3.8.0越过软件更新)。

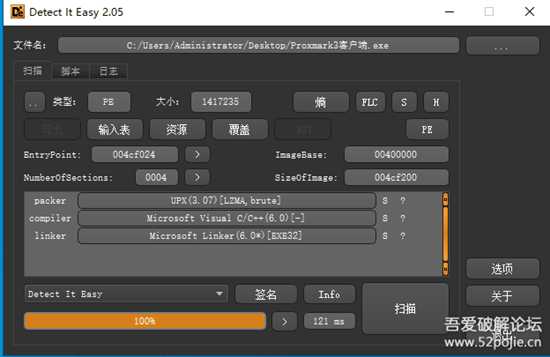

02.png

0X0000002

Detect It Easy V2.5查壳为"UPX(3.07)[LZMA,brute]" 可ESP定律脱,也可脚本,(下文为带壳调试)。

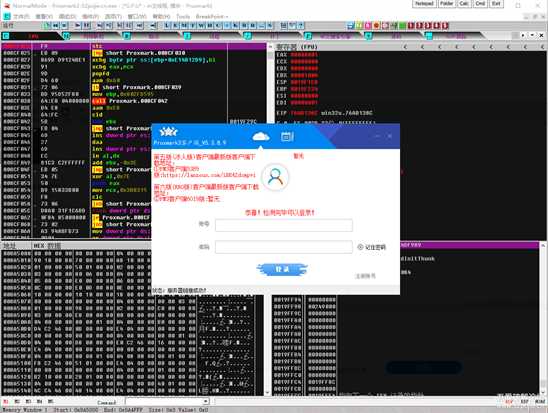

03.png

0X0000003

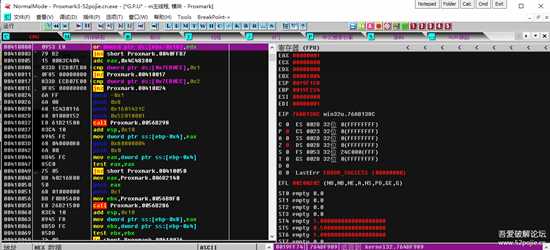

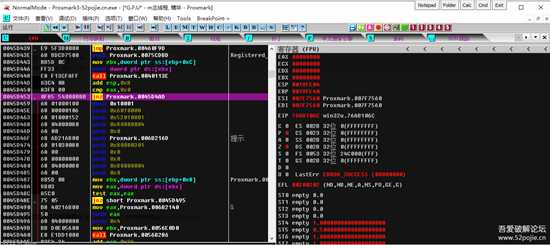

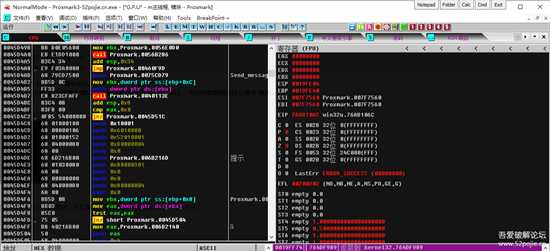

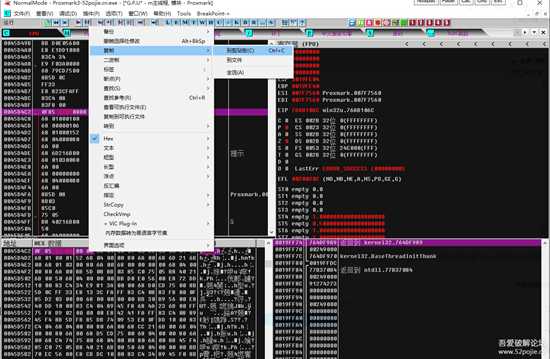

启动OD载入需要破解的客户端软件,开启后按 F9运行,让程序跑起来。

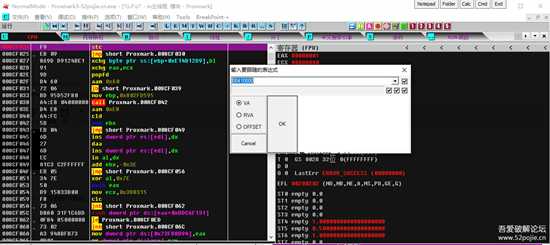

04.png

0X0000004

键盘按Ctrl+G 在【输入要跟随的表达式】下方框体输入00410000并点击OK执行(图1),你想去0041000我也不拦着你,高兴就好哦,然后停留在了(图2)。

05.png

06.png

0X0000005

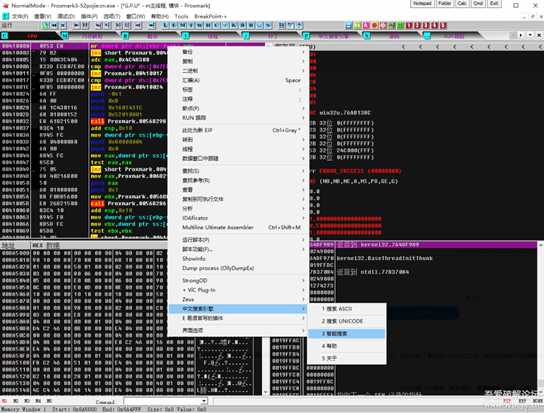

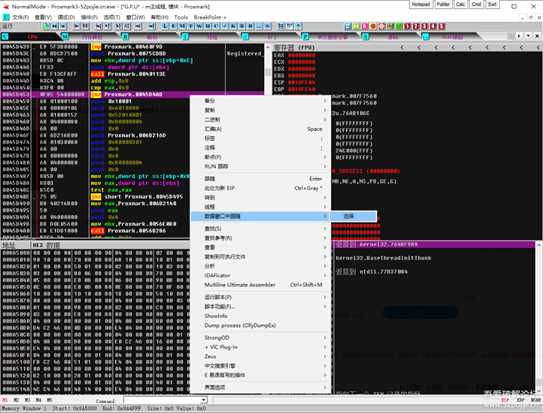

然后 鼠标右键单击【中文搜索引擎】-【智能搜索】确定执行搜索。

07.png

0X0000006

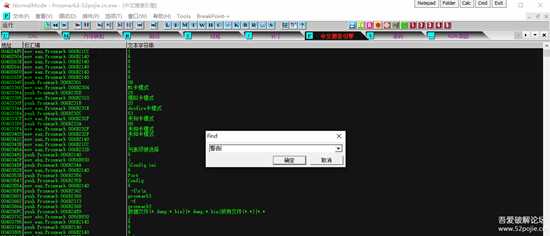

打开中文搜索引擎,按Ctrl+F 打开Find窗口,输入查找关键字“警告”(图1),共会搜索到3个警告,按B键切换下一个,找到第3个 警告 字符串

在它上方有明显的两个 提示 字符(图2)(之前逆向过这软件所以知道)。

08.png

09.png

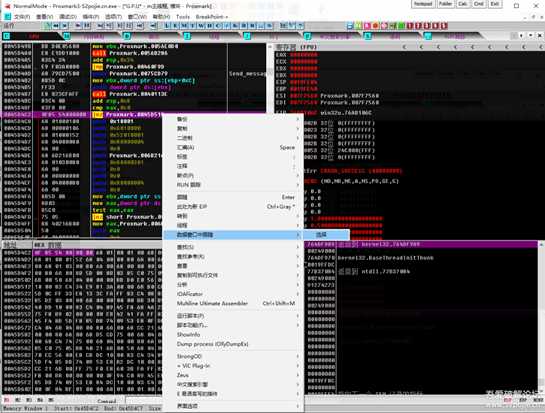

0X0000007

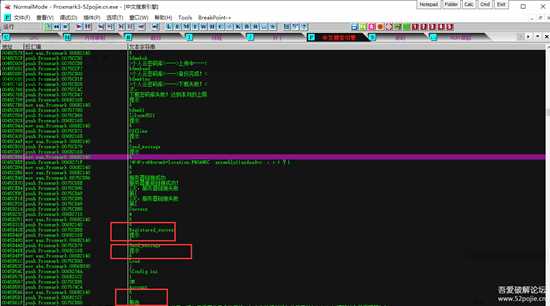

选中 警告上方的第一个 提示 ,双击进入【CPU窗口】,上拉鼠标可以看到提示上方 0045D453处有判断指令 jnz 0045D4AD 。

10.png

0X0000008

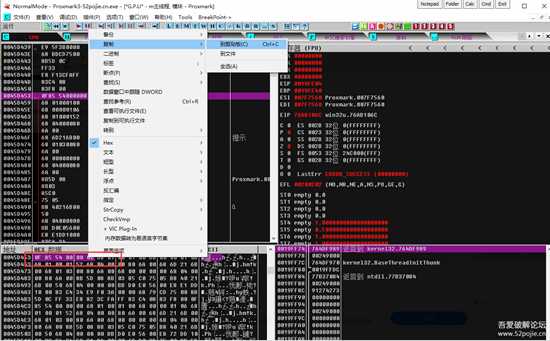

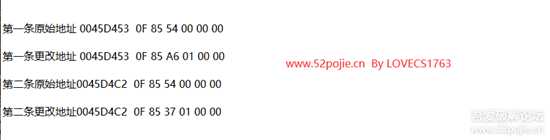

在地址 0045D453 指令 jnz 0045D4AD 处单击鼠标右键【数据窗口中跟随】-【选择】(图1),在下方的【HEX数据】窗口中鼠标右键【复制】到【剪切板】(图2),然后将数据粘贴到 记事本 备用。

11.png

12.png

0X0000009

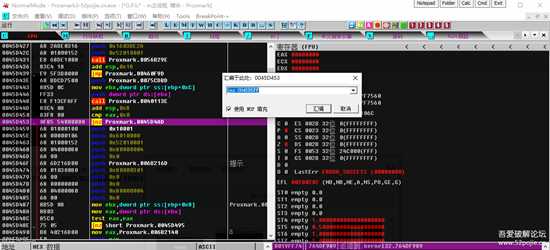

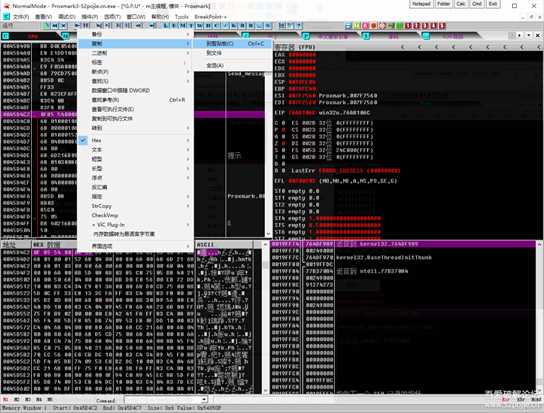

在地址 0045D453 指令 jnz 0045D4AD 处 单击鼠标右键选择【汇编】将指令改为 jnz 0045D5FF 。

在更改后单击鼠标右键【数据窗口中跟随】-【选择】,在下方的【HEX数据】窗口中鼠标右键【复制】到【剪切板】,然后将数据粘贴到 记事本 备用。

13.png

0X0000010

前面步骤中在【中文搜索引擎】看到 警告 字符上方有两个 提示 相隔很近,在汇编窗口下拉很快就会发现第二个 提示字符。

14.png

0X0000011

在地址 0045D4C2 指令 jnz 0045D51C 处单击鼠标右键【数据窗口中跟随】-【选择】(图1),在下方的【HEX数据】窗口中鼠标右键【复制】到【剪切板】(图2),然后将数据粘贴到 记事本 备用。

16.png

15.png

0X0000012

在地址 0045D4C2 指令 jnz 0045D51C 处 单击鼠标右键选择【汇编】将指令改为 jnz 0045D5FF 。(图1)

在更改后单击鼠标右键【数据窗口中跟随】-【选择】,在下方的【HEX数据】窗口中鼠标右键【复制】到【剪切板】(图2),然后将数据粘贴到 记事本 备用。

17.png

18.png

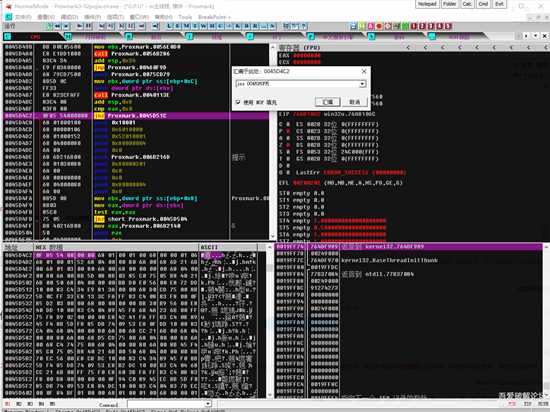

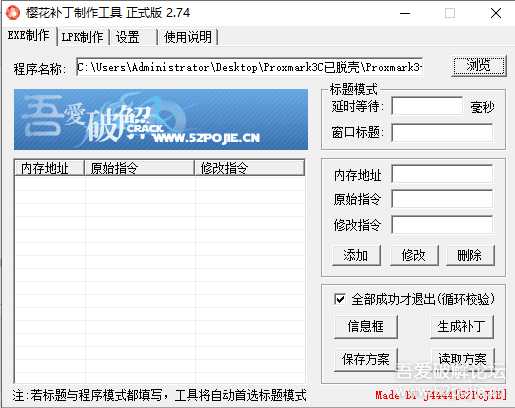

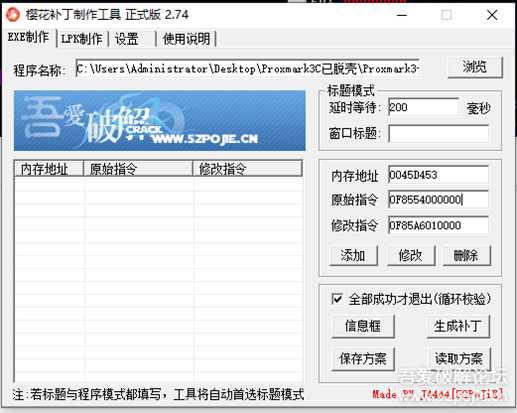

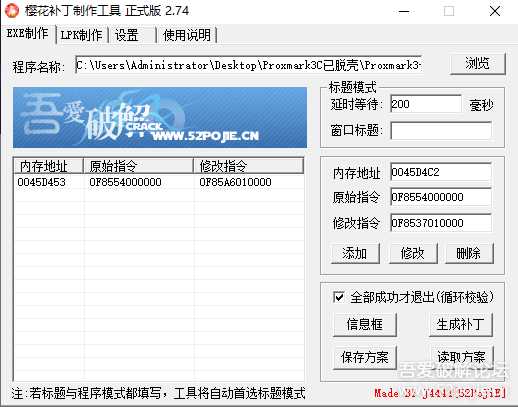

0X0000013记事本中就有4个地址(图1) ,打开樱花补丁工具【浏览】载入待打补丁程序(图2)。

19.png

20.png

0X0000014

在补丁工具界面内,延时等待 设置为200毫秒,窗口标题为空,将记事本内的4个地址 分别填入补丁工具 不能有空格,最后生成补丁。

21.png

22.png

23.png

0X0000015

运行补丁后,成功进入软件

24.png

0X000007B 最后效果

12345.gif

注意:樱花补丁属于HACK工具杀软会报威胁,

PM3 5.389端作者加壳未脱壳情况下会报毒,介意的别下。

补丁修复及PM35.3.89端

链接已修复20210114

Https://wwa.lanzouj.com/iz8dHe284cf

https://wwa.lanzouj.com/ijPAEe1yjeh

密码:6ozo

老表,码字排版不易, 觉得可行 可以评个分。。

2021-01-23 另外 某精神小伙 在尝试搞社工。。小伙子 你太年轻。你去医院回家了么?整些花里胡哨的 山东济南 内蒙呼伦贝尔的电话号码话说太假了。。。

--------------------------------------------------

123213.gif

免责声明:本站文章均来自网站采集或用户投稿,网站不提供任何软件下载或自行开发的软件!

如有用户或公司发现本站内容信息存在侵权行为,请邮件告知! 858582#qq.com

千金楼资源网 Copyright www.htabc.com

暂无“Proxmark3客户端带壳破解登录验证过程及内存补丁制作系列报道”评论...

RTX 5090要首发 性能要翻倍!三星展示GDDR7显存

三星在GTC上展示了专为下一代游戏GPU设计的GDDR7内存。

首次推出的GDDR7内存模块密度为16GB,每个模块容量为2GB。其速度预设为32 Gbps(PAM3),但也可以降至28 Gbps,以提高产量和初始阶段的整体性能和成本效益。

据三星表示,GDDR7内存的能效将提高20%,同时工作电压仅为1.1V,低于标准的1.2V。通过采用更新的封装材料和优化的电路设计,使得在高速运行时的发热量降低,GDDR7的热阻比GDDR6降低了70%。

更新日志

2024年11月16日

2024年11月16日

- 第五街的士高《印度激情版》3CD [WAV+CUE][2.4G]

- 三国志8重制版哪个武将智力高 三国志8重制版智力武将排行一览

- 三国志8重制版哪个武将好 三国志8重制版武将排行一览

- 三国志8重制版武将图像怎么保存 三国志8重制版武将图像设置方法

- 何方.1990-我不是那种人【林杰唱片】【WAV+CUE】

- 张惠妹.1999-妹力新世纪2CD【丰华】【WAV+CUE】

- 邓丽欣.2006-FANTASY【金牌大风】【WAV+CUE】

- 饭制《黑神话》蜘蛛四妹手办

- 《燕云十六声》回应跑路:年内公测版本完成95%

- 网友发现国内版《双城之战》第二季有删减:亲亲环节没了!

- 邓丽君2024-《漫步人生路》头版限量编号MQA-UHQCD[WAV+CUE]

- SergeProkofievplaysProkofiev[Dutton][FLAC+CUE]

- 永恒英文金曲精选4《TheBestOfEverlastingFavouritesVol.4》[WAV+CUE]

- 群星《国风超有戏 第9期》[320K/MP3][13.63MB]

- 群星《国风超有戏 第9期》[FLAC/分轨][72.56MB]